Última revisión realizada: 26/10/2020

Denominación de la asignatura |

Gestión de la Seguridad |

| Postgrado al que pertenece |

Máster Universitario en Ingeniería de Software y Sistemas Informáticos |

| Materia a la que pertenece |

Seguridad Informática |

| Créditos ECTS |

3 |

| Cuatrimestre en el que se imparte |

Primer cuatrimestre |

| Carácter de la asignatura | Obligatoria |

Presentación

La actividad empresarial actual se basa en la generación, procesamiento y explotación eficiente de la información. La información ha pasado de ser un elemento añadido del proceso empresarial a ser uno de los centros neurálgicos de la actividad.

Su correcto tratamiento permite alcanzar mayores cotas de eficiencia en la organización empresarial, descubriendo nuevas áreas de negocio, nichos de mercado, oportunidades de mejora, etc.

La información, por tanto, se ha convertido en un bien muy preciado, de carácter estratégico, dentro de la empresa y por consiguiente debe tratarse con un especial cuidado.

Esta asignatura tiene como objetivos que el alumno comprenda el contexto económico y de gestión de la Seguridad de la Información, entendiendo los principios de la confidencialidad, integridad y disponibilidad como propiedades de un sistema.

El segundo objetivo, y no por ello menos importante, consiste en tratar los aspectos fundamentales del análisis de riesgos de la información de una empresa (contenida en las bases de datos, ficheros, documentos, etc. de la misma) para adecuar el nivel de seguridad a la importancia de dicha información, de forma que se blinde el acceso a los mismos frente a catástrofes, ya sean naturales o provocadas por el ser humano, borrados accidentales, etc y determinar los controles de gestión necesarios, y las herramientas de gestión para su consecución, desde las políticas generales a las específicas, y de estas a procedimientos concretos.

Competencias

Competencias básicas.

- CB6: Poseer y comprender conocimientos que aporten una base u oportunidad de ser originales en el desarrollo y/o aplicación de ideas, a menudo en un contexto de investigación.

- CB7: Que los estudiantes sepan aplicar los conocimientos adquiridos y su capacidad de resolución de problemas en entornos nuevos o poco conocidos dentro de contextos más amplios (o multidisciplinares) relacionados con su área de estudio.

- CB8: Que los estudiantes sean capaces de integrar conocimientos y enfrentarse a la complejidad de formular juicios a partir de una información que, siendo incompleta o limitada, incluya reflexiones sobre las responsabilidades sociales y éticas vinculadas a la aplicación de sus conocimientos y juicios.

- CB9: Que los estudiantes sepan comunicar sus conclusiones y los conocimientos y razones últimas que las sustentan a públicos especializados y no especializados de un modo claro y sin ambigüedades.

- CB10: Que los estudiantes posean las habilidades de aprendizaje que les permitan continuar estudiando de un modo que habrá de ser en gran medida autodirigido o autónomo.

Competencias generales.

- CG1: Aplicar los conocimientos adquiridos y ser capaces de resolver problemas en entornos nuevos o poco conocidos dentro de contextos relacionados con el área de la seguridad informática.

- CG2: Integrar conocimientos para formular juicios a partir de determinada información. A la vez, incluir reflexiones sobre las responsabilidades sociales y éticas vinculadas a la aplicación de sus conocimientos y juicios en materia de asesoramiento en seguridad informática.

- CG3: Mantener una actitud que les permita estudiar de manera autónoma y promover la formación continua en su futuro desempeño profesional como experto en seguridad informática.

- CG4: Diseñar y elaborar planes de intervención profesional o proyectos de investigación relacionados con el entorno de seguridad informática e implementarlos y desarrollarlos mediante los métodos y procesos adecuados.

- CG5: Adquirir el grado de especialización necesario para ejercer las funciones profesionales de experto en seguridad informática, en el seno de las entidades de TI.

- CG6: Evaluar los recursos necesarios, planificar y organizar las actividades, sin olvidar la revisión del propio progreso y desempeño en la seguridad informática.

Competencias transversales.

- CT1: Capacidad de innovación y flexibilidad en entornos nuevos de aprendizaje como es la enseñanza on-line.

- CT2: Conocer, y utilizar con habilidad, los mecanismos básicos de uso de comunicación bidireccional entre profesores y alumnos, foros, chats, etc.

- CT3: Utilizar las herramientas para presentar, producir y comprender la información que les permita transformarla en conocimiento.

- CT4: Capacidad para realizar una enseñanza personalizada adaptada al espacio (aula virtual multicultural y multirracial) a los recursos y a las situaciones y necesidades personales de los alumnos.

Competencias específicas.

- CE16: Adquirir una visión general e integrada del asesoramiento en seguridad que permita la colaboración entre todos los departamentos de una empresa o entidad.

- CE17: Analizar la infraestructura de red y los entornos de seguridad para poder determinar el nivel de riesgo de las soluciones técnicas y administrativas implantadas.

- CE19: Asesorar a empresas y organizaciones sobre el cumplimiento de la legislación reguladora de la protección de datos en materia de seguridad, en especial sobre la adopción de las medidas de índole técnica y organizativas necesarias.

- CE21: Analizar la infraestructura de red para poder determinar el nivel de riesgo de las soluciones técnicas y administrativas implantadas.

- CE22: Realizar un asesoramiento integral que fomente una actitud proactiva y responsable hacia la seguridad informática en todos los niveles.

- CE24: Analizar y detectar amenazas de seguridad y desarrollar técnicas para su prevención.

Contenidos

Tema 1. La seguridad de la información

Introducción

La seguridad de la información implica la confidencialidad, integridad y disponibilidad

La seguridad es un asunto económico

La seguridad es un proceso

La clasificación de la información

La seguridad en la información implica la gestión de los riesgos

La seguridad se articula con controles de seguridad

La seguridad es tanto física como lógica

La seguridad implica a las personas

Tema 2. El profesional de la seguridad de la información

Introducción

La seguridad de la información como profesión

Las certificaciones (ISC)2

El estándar ISO 27001

Buenas prácticas de seguridad en la gestión de servicios TI

Modelos de madurez para la seguridad de la información

Otras certificaciones, estándares y recursos profesionales

Tema 3. Control de accesos

Introducción

Requisitos del control de accesos

Mecanismos de autenticación

Métodos de autorización

Contabilidad y auditoría de accesos

Tecnologías «Triple A»

Tema 4. Programas, procesos y políticas de seguridad de la información

Introducción

Programas de gestión de la seguridad

La gestión de riesgos

Diseño de políticas de seguridad

Tema 5. Planes de continuidad de negocio

Introducción a los PCN

Fase I y II

Fase III y IV

Mantenimiento del PCN

Tema 6. Protejamos nuestra empresa

Redes DMZ

Sistemas de detección de intrusos

Listas de control de accesos

Aprender del atacante: Honeypot

Metodología

Las actividades formativas de la asignatura se han elaborado con el objetivo de adaptar el proceso de aprendizaje a las diferentes capacidades, necesidades e intereses de los alumnos.

Las actividades formativas de esta asignatura son las siguientes:

- Trabajos y Lecturas. Se trata de actividades de diferentes tipos: reflexión, análisis de casos, prácticas, etc. Además de análisis de textos relacionados con diferentes temas de la asignatura.

- Participación en eventos. Son eventos programados todas las semanas del cuatrimestre: sesiones presenciales virtuales, foros de debate, test.

- Laboratorios. Actividad práctica que se realiza en tiempo real e interactuando con otros alumnos. En el laboratorio los estudiantes tendrán que desarrollar los ejercicios propuestos en un entorno de simulación online. Los estudiantes contarán en todo momento con el apoyo de un tutor de laboratorio, que ayudará al alumno a desarrollar su actividad. El tutor de laboratorio podrá asignar grupos de alumnos para que, de forma colaborativa, alcancen los resultados solicitados. Este tipo de actividad posee un peso considerable en la evaluación continua del alumno, por lo que, a pesar de no ser obligatoria su realización, se recomienda firmemente la participación en los mismos.

En la programación semanal puedes consultar cuáles son las actividades concretas que tienes que realizar en esta asignatura.

Estas actividades formativas prácticas se completan, por supuesto, con estas otras:

- Estudio personal

- Tutorías. Las tutorías se pueden articular a través de diversas herramientas y medios. Durante el desarrollo de la asignatura, el profesor programa tutorías en días concretos para la resolución de dudas de índole estrictamente académico a través de las denominadas “sesiones de consultas”. Como complemento de estas sesiones se dispone también del foro “Pregúntale al profesor de la asignatura” a través del cual se articulan algunas preguntas de alumnos y las correspondientes respuestas en el que se tratan aspectos generales de la asignatura. Por la propia naturaleza de los medios de comunicación empleados, no existen horarios a los que deba ajustarse el alumno.

- Examen final presencial

Las horas de dedicación a cada actividad se detallan en la siguiente tabla:

ACTIVIDADES FORMATIVAS |

HORAS | %PRESENCIAL |

| Sesiones presenciales virtuales | 8 |

100% |

| Recursos didácticos audiovisuales | 3 |

0% |

| Estudio del material básico | 26,25 |

0% |

| Lectura del material complementario | 21 |

0% |

| Trabajos, casos prácticos | 8,25 |

0% |

| Prácticas de laboratorio | 8 |

50% |

| Tutorías | 8 |

5% |

| Trabajo colaborativo | 3,25 |

0% |

| Test de autoevaluación | 2 |

0% |

| Examen final presencial | 2 |

100% |

Total |

90 |

Recomendaciones técnicas

Para la correcta participación de los alumnos en las diferentes actividades propuestas en la asignatura se recomienda disponer de un ordenador con las siguientes especificaciones mínimas recomendadas:

- 4 GB de RAM

- Conexión a Internet superior a 6 Mbit/s

- Cámara web

- Micrófono

- Altavoces o auriculares

- Sistema operativo Windows o Mac OS (algunas actividades pueden presentar dificultades sobre Linux. En esta circunstancia se recomienda consultar con el profesor de la asignatura)

- Acceso de administrador al sistema (es necesario la instalación de programas, emuladores, compiladores…)

- Navegador web Netscape, Chrome, Safari o Firefox actualizado (versiones no actualizadas pueden presentar problemas funcionales y/o de seguridad)

Bibliografía

Gran parte de los materiales necesarios para el estudio de la asignatura han sido elaborados por UNIR y están disponibles en formato digital para consulta, descarga e impresión en el aula virtual.

Bibliografía complementaria

Barman, S. (2001). Writing information security policies. New Riders Publishing.

Cano Martínez, J. J. (2015). Computación forense. Descubriendo los rastros informáticos. (2a ed.). Alfaomega Editorial. ISBN: 978-958-682-922-9.

Krutz, R. L. And Dean Vines, R. (2004). The CISSP Prep Guide: Mastering the CISSP and ISSEP Exams (2nd edition). Wiley.

Merino, C. y Cañizares, R. (2011). Implantación de un sistema de gestión de seguridad de la información según ISO 27001. Madrid: Fundación Confemetal.

Talabis, M. y Martin, J. (2012). Information Security Risk Assessment Toolkit: Practical Assessments through Data Collection and Data Analysis. Massachusetts: Syngress.

Taleb, N. N. (2016). El Cisne Negro: El impacto de lo altamente improbable. Paidós Ibérica Editorial. Nueva edición ampliada y revisada.

Tipton, H. F. and Micki, K. (2004). Information Security Management Handbook. Florida: Auerbach Publications.

VV. AA. (2003). Official (ISC)2 Guide to the CISSP Exam. Massachusetts: Auerbach Publications.

Watters, J. (2005). Disaster Recovery, Crisis Response & Business Continuity. New York: Apress.

Evaluación y calificación

El sistema de calificación se basa en la siguiente escala numérica:

0 - 4, 9 |

Suspenso |

(SS) |

5,0 - 6,9 |

Aprobado |

(AP) |

7,0 - 8,9 |

Notable |

(NT) |

9,0 - 10 |

Sobresaliente |

(SB) |

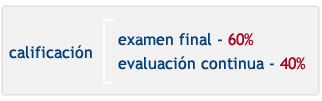

La calificación se compone de dos partes principales:

El examen se realiza al final del cuatrimestre y es de carácter PRESENCIAL y OBLIGATORIO. Supone el 60% de la calificación final y para que la nota obtenida en este examen se sume a la nota final, es obligatorio APROBARLO.

La evaluación continua supone el 40% de la calificación final. Este 40% de la nota final se compone de las calificaciones obtenidas en las diferentes actividades formativas llevadas a cabo durante el cuatrimestre.

Ten en cuenta que la suma de las puntuaciones de las actividades de la evaluación continua permite que realices las que prefieras hasta conseguir el máximo puntuable mencionado en la programación semanal. En ella se detalla la calificación máxima de cada actividad o evento concreto puntuables.

SISTEMA DE EVALUACIÓN |

PONDERACIÓN |

PONDERACIÓN |

Participación del estudiante |

0% |

10% |

Trabajos, proyectos, laboratorios y casos |

20% |

30% |

Test de autoevaluación |

0% |

10% |

Examen final presencial |

60% |

60% |

Profesorado

Manuel Sánchez Rubio

Científico Titular del Instituto Nacional de Técnica Aeroespacial del Ministerio de Defensa. Director del Master de Seguridad Informática en UNIR. Codirector de la Cátedra DARS de ciberinteligencia y Profesor Asociado de la Universidad de Alcalá.

Formación académica: Doctor por la Universidad de Alcalá e Ingeniero en Informática. Posee múltiple formación en el ámbito de la ciberseguridad y de los ensayos en vuelo en aeronaves tripuladas y no tripuladas.

Experiencia: Manuel Sánchez Rubio es profesor en UNIR y la Universidad de Alcalá en áreas relacionadas con las Redes, Seguridad informática y Delitos Informáticos en distintos Grados y Másters, Profesor en la Universidad de Huelva en el Master de Vehículos Aéreos no Tripulados. Formador a distintas unidades de Guardia Civil, Policía Nacional y Ejército. Tiene concedidas las medallas al Mérito Policial, la Cruz al Mérito de la Guardia Civil y la Cruz al Mérito Aeronáutico. En el extranjero ha impartido docencia en Másters de Ciberdefensa en Colombia y Ecuador. En el ámbito aeronáutico, lleva más de 25 años en Ensayos en Vuelo y Armamento así como en telemedida, telecomando e instrumentación embarcada.

Líneas de investigación: Especializado en el ámbito de la seguridad y obtención de información en Redes Sociales. Investigación en Deep Web y metabuscadores. Ha publicado artículos científicos en revistas especializadas, acumula un extenso recorrido académico y profesional alrededor del mundo de la ciberseguridad. A la par, ha escrito múltiples artículos sobre plataformas aéreas de investigación, ensayos en vuelo e instrumentación embarcada.

Orientaciones para el estudio

Obviamente, al tratarse de formación on-line puedes organizar tu tiempo de estudio como desees, siempre y cuando vayas cumpliendo las fechas de entrega de actividades, trabajos y exámenes. Nosotros, para ayudarte, te proponemos los siguientes pasos:

- Desde el Campus virtual podrás acceder al aula virtual de cada asignatura en la que estés matriculado y, además, al aula virtual del Máster. Aquí podrás consultar la documentación disponible sobre cómo se utilizan las herramientas del aula virtual y sobre cómo se organiza una asignatura en la UNIR y también podrás organizar tu plan de trabajo personal con tu profesor-tutor.

- Observa la programación semanal. Allí te indicamos qué parte del temario debes trabajar cada semana.

- Ya sabes qué trabajo tienes que hacer durante la semana. Accede ahora a la sección Temas del aula virtual. Allí encontrarás el material teórico y práctico del tema correspondiente a esa semana.

- Comienza con la lectura de las Ideas clave del tema. Este resumen te ayudará a hacerte una idea del contenido más importante del tema y de cuáles son los aspectos fundamentales en los que te tendrás que fijar al estudiar el material básico. Lee siempre el primer apartado, ¿Cómo estudiar este tema?, porque allí te especificamos qué material tienes que estudiar. Consulta, además, las secciones del tema que contienen material complementario (Lo + recomendado y + Información).

- Dedica tiempo al trabajo práctico (sección Actividades y Test). En la programación semanal te detallamos cuáles son las actividades correspondientes a cada semana y qué calificación máxima puedes obtener con cada una de ellas.

- Te recomendamos que participes en los eventos del curso (sesiones presenciales virtuales, foros de debate…). Para conocer la fecha concreta de celebración de los eventos debes consultar las herramientas de comunicación del aula vitual. Tu profesor y tu profesor-tutor te informarán de las novedades de la asignatura.

|

Ten en cuenta estos consejos…

|