Contenidos

Tema 1. Una perspectiva global de la seguridad

La seguridad informática: perspectiva histórica

Pero, ¿qué se entiende exactamente por seguridad?

Otros conceptos importantes

Tema 2. Criptografía y criptoanálisis clásicos

Historia de la criptografía

Cifradores de sustitución

Caso de estudio: la máquina Enigma

Tema 3. Criptografía simétrica

Introducción y terminología básica

Cifrado simétrico

Modos de operación

DES

El nuevo estándar AES

Cifrado en flujo

Criptoanálisis

Tema 4. Criptografía asimétrica

Orígenes de la criptografía de clave pública

Conceptos básicos y funcionamiento

El algoritmo RSA

Certificados digitales

Almacenamiento y gestión de claves

Tema 5. Ataques en redes

Amenazas y ataques de una red

Enumeración

Interceptación de tráfico: sniffers

Ataques de denegación de servicio

Ataques de envenenamiento ARP

Tema 6. Arquitecturas de seguridad

Arquitecturas de seguridad tradicionales

Secure Socket Layer: SSL

Protocolo SSH

Redes Privadas Virtuales (VPNs)

Mecanismos de protección de unidades de almacenamiento externo

Mecanismos de protección hardware

Tema 7. Técnicas de protección de sistemas

Seguridad en Operaciones

Recursos y controles

Monitorización

Sistemas de detección de intrusión

IDS de host

IDS de red

IDS basados en firmas

Sistemas señuelos

Tema 8. Desarrollo de código seguro

Principios de seguridad básicos

Gestión del fallo

Enemigo público número 1: el desbordamiento de búfer

Chapuzas criptográficas

Tema 9. Botnets y spam

Introducción: origen del problema

Proceso del spam

Envío del spam

Refinamiento de las listas de direcciones de correo

Técnicas de protección

Servicio anti-spam ofrecidos por terceros

Casos de estudio

Spam exótico

Tema 10. Auditoría y ataques Web

Recopilación de información

Técnicas de ataque

Herramientas

Tema 11. Malware y código malicioso

¿Qué es el malware?

Tipos de malware

Virus

Criptovirus

Gusanos

Adware

Spyware

Hoaxes

Pishing

Troyanos

La economía del malware

Posibles soluciones

Tema 12. Análisis forense

Introducción

Recolección de evidencias

Análisis de las evidencias

Técnicas anti-forenses

Caso de estudio práctico

Metodología

Las actividades formativas de la asignatura se han elaborado con el objetivo de adaptar el proceso de aprendizaje a las diferentes capacidades, necesidades e intereses de los alumnos.

Las actividades formativas de esta asignatura son las siguientes:

- Trabajos y Lecturas. Se trata de actividades de diferentes tipos: reflexión, análisis de casos, prácticas, etc. Además de análisis de textos relacionados con diferentes temas de la asignatura.

- Participación en eventos. Son eventos programados todas las semanas del cuatrimestre: sesiones presenciales virtuales, foros de debate, test.

- Laboratorios. Actividad práctica que se realiza en tiempo real e interactuando con otros alumnos. En el laboratorio los estudiantes tendrán que desarrollar los ejercicios propuestos en un entorno de simulación online. Los estudiantes contarán en todo momento con el apoyo de un tutor de laboratorio, que ayudará al

alumno a desarrollar su actividad. El tutor de laboratorio podrá asignar grupos de alumnos para que, de forma

colaborativa, alcancen los resultados solicitados. Este tipo de actividad posee un peso considerable en la

evaluación continua del alumno, por lo que, a pesar de no ser obligatoria su realización, se recomienda firmemente la participación en los mismos.

En la programación semanal puedes consultar cuáles son las actividades concretas que tienes que realizar en esta asignatura.

Estas actividades formativas prácticas se completan, por supuesto, con estas otras:

- Estudio personal.

- Tutorías. Las tutorías se pueden articular a través de diversas herramientas y medios. Durante el desarrollo de la asignatura, el profesor programa tutorías en días concretos para la resolución de dudas de índole estrictamente académico a través de las denominadas “sesiones de consultas”. Como complemento de estas sesiones se dispone también del foro “Pregúntale al profesor de la asignatura” a través del cual se articulan algunas preguntas de alumnos y las correspondientes respuestas en el que se tratan aspectos generales de la asignatura. Por la propia naturaleza de los medios de comunicación empleados, no existen horarios a los que deba ajustarse el alumno.

- Examen final presencial u online

Las horas de dedicación a cada actividad se detallan en la siguiente tabla:

ACTIVIDADES FORMATIVAS |

HORAS |

% PRESENCIAL |

| Sesiones presenciales virtuales |

15 |

100% |

| Recursos didácticos visuales |

6 |

0% |

| Estudio del material básico |

50 |

0% |

| Lectura del material complementario |

25 |

0% |

| Trabajos, casos prácticos, test |

17 |

0% |

| Prácticas de laboratorios virtuales |

12 |

16,7% |

| Tutorías |

16 |

30% |

| Trabajo colaborativo |

7 |

0% |

| Realización de examen final |

2 |

100% |

| Total |

150 |

|

Puedes personalizar tu plan de trabajo seleccionando aquel tipo de actividad formativa que se ajuste mejor a tu perfil. El profesor-tutor te ayudará y aconsejará en el proceso de elaboración de tu plan de trabajo. Y siempre estará disponible para orientarte durante el curso.

Bibliografía

Bibliografía básica

La bibliografía básica es imprescindible para el estudio de la asignatura. Cuando se indica que no está disponible en el aula virtual, tendrás que obtenerla por otros medios: librería UNIR, biblioteca…

La asignatura se estudia a través de los apuntes elaborados por el profesor y que se incluyen en las Ideas clave.

Bibliografía complementaria

Allsopp, W. (2017). Advanced Penetration Testing: Hacking the World's Most Secure Networks.Nueva Jersey: John Wiley & Sons.

Casas, E. (2017). Las andanzas de un Policía Tecnológico. Madrid: Ed. Palabras de Agua.

Cox, K.J. & O'Reilly, C.G. (2004). Managing Security with Snort & IDS. Tools. Paperback. ISBN-13: 978-0596006617. ASIN: B0043EWV0Q.

Davis, M.; Bodmer, S. & Lemasters, A. (2014). Hacking Exposed Malware & Rootkits. McGrawHill. ISBN: 0071823077.

Garrido, J. (2010). Análisis Forense Digital en Entornos Windows. Ediciones 0xWORD. ISBN: 978-84-616-0392-3.

Hinsley, F.H. & Stripp, A. (1993). Codebreakers: The Inside Story of Bletchley Park. Oxford University Press. ISBN: 019285304X.

Howard, M. & LeBlanc, D. (2002). Writing Secure Code. Microsoft Press. ISBN: 0735617228.

Kruegel, C.; Valeur, F. & Vigna, G. (2005).Intrusion Detection and Correlation: Challenges and Solutions. Springer. ISBN: 0-387-23398-9.

Levy, S. (2002). Cripto: Cómo los informáticos libertarios vencieron al gobierno y salvaguardaron la intimidad en la era digital. Edición Alianza. ISBN: 8420691089.

McNab, C. (2016). Network Security Assessment: Know Your Network. Massachusetts: O'Reilly Media.

Menezes, A. &, Vanstone, O. (1996). Handbook of applied cryptography. CRC Press.

Mitnick, K. (2007). El arte de la intrusión. Madrid: RA-MA.

Ramos Varón, A.A. & Barbero Muñoz, C.A. (2014). Hacking y seguridad de páginas Web. RA-MA.

Santo Orcero, D. (2017). Pentesting con Kali: Aprende a dominar la herramienta Kali de pentesting, hacking y auditorías activas de seguridad. CreateSpace Independent Publishing Platform

Singh Chauhan, A. (2018). Practical Network Scanning: Capture network vulnerabilities using standard tools such as Nmap and Nessus. Packt Publishing

Stuart McClure, S. (2012). Hacking Exposed 7. McGraw-Hill. ISBN: 0071780289.

Vacca, J. R. (2017). Computer and Information Security Handbook. (3ª ed.). U. S. A.: ELSEVIER.

Viega, J.; Messier, M. & Chandra, P. (2013). OpenSSL Cookbook. Feisty Duck. ISBN: 978-1907117053.

Evaluación y calificación

El sistema de calificación se basa en la siguiente escala numérica:

0 - 4, 9 |

Suspenso |

(SS) |

5,0 - 6,9 |

Aprobado |

(AP) |

7,0 - 8,9 |

Notable |

(NT) |

9,0 - 10 |

Sobresaliente |

(SB) |

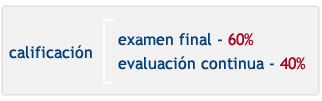

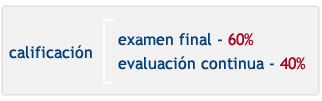

La calificación se compone de dos partes principales:

El examen se realiza al final del cuatrimestre y es de carácter PRESENCIAL U ONLINE y OBLIGATORIO. Supone el 60% de la calificación final y para que la nota obtenida en este examen se sume a la nota final, es obligatorio APROBARLO.

La evaluación continua supone el 40% de la calificación final. Este 40% de la nota final se compone de las calificaciones obtenidas en las diferentes actividades formativas llevadas a cabo durante el cuatrimestre.

Ten en cuenta que la suma de las puntuaciones de las actividades de la evaluación continua permite que realices las que prefieras hasta conseguir el máximo puntuable mencionado en la programación semanal. En ella se detalla la calificación máxima de cada actividad o evento concreto puntuables.

El sistema de evaluación de la asignatura es el siguiente:

SISTEMA DE EVALUACIÓN |

PONDERACIÓN MIN. |

PONDERACIÓN MÁX. |

| Participación en foros y otros medios participativos |

0% |

40% |

| Resolución de trabajos, proyectos y casos |

0% |

40% |

| Evaluación de prácticas de laboratorios virtuales |

0% |

40% |

| Test de autoevaluación |

0% |

20% |

| Prueba de evaluación final |

60% |

60% |

Ten en cuenta…

Si quieres presentarte sólo al examen final, tendrás que obtener una calificación de 5 puntos sobre 6 para aprobar la asignatura.

Profesorado

Manuel Sánchez Rubio

Formación: Doctor por la Universidad de Alcalá e Ingeniero en Informática. Posee múltilple formación en el ámbito de la ciberseguridad y de los ensayos en vuelo en aeronaves tripuladas y no tripuladas.

Experiencia: Manuel Sánchez Rubio es profesor en UNIR y la Universidad de Alcalá en áreas relacionadas con las Redes, Seguridad informática y Delitos Informáticos en distintos Grados y Másters, Profesor en la Universidad de Huelva en el Master de Vehículos Aéreos no Tripulados. Formador a distintas unidades de Guardia Civil, Policía Nacional y Ejército. Tiene concedidas las medallas al Mérito Policial, la Cruz al Mérito de la Guardia Civil y la Cruz al Mérito Aeronáutico. En el extranjero ha impartido docencia en Másters de Ciberdefensa en Colombia y Ecuador. En el ámbito aeronáutico, lleva más de 25 años en Ensayos en Vuelo y Armamento así como en telemedida, telecomando e instrumentación embarcada.

Líneas de investigación: Especializado en el ámbito de la seguridad y obtención de información en Redes Sociales. Investigación en Deep Web y metabuscadores. Ha publicado artículos científicos en revistas especializadas, acumula un extenso recorrido académico y profesional alrededor del mundo de la ciberseguridad. A la par, ha escrito múltiples artículos sobre plataformas aéreas de investigación, ensayos en vuelo e instrumentación embarcada.

Orientaciones para el estudio

Obviamente, al tratarse de formación on-line puedes organizar tu tiempo de estudio como desees, siempre y cuando vayas cumpliendo las fechas de entrega de actividades, trabajos y exámenes. Nosotros, para ayudarte, te proponemos los siguientes pasos:

- Desde el Campus virtual podrás acceder al aula virtual de cada asignatura en la que estés matriculado y, además, al aula virtual del Grado. Aquí podrás consultar la documentación disponible sobre cómo se utilizan las herramientas del aula virtual y sobre cómo se organiza una asignatura en la UNIR y también podrás organizar tu plan de trabajo personal con tu profesor-tutor.

- Observa la programación semanal. Allí te indicamos qué parte del temario debes trabajar cada semana.

- Ya sabes qué trabajo tienes que hacer durante la semana. Accede ahora a la sección Temas del aula virtual. Allí encontrarás el material teórico y práctico del tema correspondiente a esa semana.

- Comienza con la lectura de las Ideas clave del tema. Este resumen te ayudará a hacerte una idea del contenido más importante del tema y de cuáles son los aspectos fundamentales en los que te tendrás que fijar al estudiar el material básico. Lee siempre el primer apartado, ¿Cómo estudiar este tema?, porque allí te especificamos qué material tienes que estudiar. Consulta, además, las secciones del tema que contienen material complementario (Lo + recomendado y + Información).

- Dedica tiempo al trabajo práctico (sección Actividades y Test). En la programación semanal te detallamos cuáles son las actividades correspondientes a cada semana y qué calificación máxima puedes obtener con cada una de ellas.

- Te recomendamos que participes en los eventos del curso (sesiones presenciales virtuales, foros de debate…). Para conocer la fecha concreta de celebración de los eventos debes consultar las herramientas de comunicación del aula vitual. Tu profesor y tu profesor-tutor te informarán de las novedades de la asignatura.

En el aula virtual del Grado encontrarás siempre disponible la documentación donde te explicamos cómo se estructuran los temas y qué podrás encontrar en cada una de sus secciones: Ideas clave, Lo + recomendado, + Información, Actividades y Test.

|

Ten en cuenta estos consejos…

- Sea cual sea tu plan de estudio, accede periódicamente al aula virtual, ya que de esta forma estarás al día de las novedades del curso y en contacto con tu profesor y con tu profesor tutor.

- Recuerda que no estás solo: consulta todas tus dudas con tu profesor-tutor utilizando el correo electrónico. Si asistes a las sesiones presenciales virtuales también podrás preguntar al profesor sobre el contenido del tema. Además, siempre puedes consultar tus dudas sobre el temario en los foros que encontrarás en cada asignatura (Pregúntale al profesor).

- ¡Participa! Siempre que te sea posible accede a los foros de debate y asiste a las sesiones presenciales virtuales. El intercambio de opiniones, materiales e ideas nos enriquece a todos.

- Y ¡recuerda!, estás estudiando con metodología on line: tu esfuerzo y constancia son imprescindibles para conseguir buenos resultados. ¡No dejes todo para el último día!

|