Última revisión realizada:29/04/2022

Denominación de la asignatura |

Las TIC y la Seguridad |

| Postgrado al que pertenece |

Máster Universitario en Protección de Datos |

| Créditos ECTS |

6 |

| Curso y cuatrimestre en el que se imparte |

Primer curso, primer cuatrimestre |

| Carácter de la asignatura | Obligatoria |

Presentación

Esta asignatura ofrecerá bases sólidas para entender y hacer frente a los retos tecnológicos inmediatos (Big data, Internet of things, aplicaciones móviles o cloud computing). El alumno será capar de mediar en la relación entre organización, tecnología y Derecho ofreciendo soluciones útiles, jurídicamente confiables. Asimismo enriqueciremos nuestra colaboración interdisciplinar, en al menos tres planos: implementación de las metodologías de privacy by design y privacy by default, desarrollo de análisis de impacto en la privacidad y definición de las condiciones concretas de aplicación de las medidas de seguridad que exige la normativa.

Competencias

Competencias básicas

- CB6. Poseer y comprender conocimientos que aporten una base u oportunidad de ser originales en el desarrollo y/o aplicación de ideas, a menudo en un contexto de investigación.

- CB7. Que los estudiantes sepan aplicar los conocimientos adquiridos y su capacidad de resolución de problemas en entornos nuevos o poco conocidos dentro de contextos más amplios (o multidisciplinares) relacionados con su área de estudio.

- CB8. Que los estudiantes sean capaces de integrar conocimientos y enfrentarse a la complejidad de formular juicios a partir de una información que, siendo incompleta o limitada, incluya reflexiones sobre las responsabilidades sociales y éticas vinculadas a la aplicación de sus conocimientos y juicios.

- CB9. Que los estudiantes sean capaces de integrar conocimientos y enfrentarse a la complejidad de formular juicios a partir de una información que, siendo incompleta o limitada, incluya reflexiones sobre las responsabilidades sociales y éticas vinculadas a la aplicación de sus conocimientos y juicios.

- CB10. Que los estudiantes posean las habilidades de aprendizaje que les permitan continuar estudiando de un modo que habrá de ser en gran medida autodirigido o autónomo.

Competencias generales

- CG2. Abordar procesos de implementación del cumplimiento de la legislación vigente en materia de protección de datos.

- CG3. Ser capaz de integrarse en equipos de trabajo con profesionales de distintos perfiles y en particular los relativos a la seguridad informática y áreas afines, y de ofrecer soluciones de cumplimiento normativo útiles desde el punto de vista de la protección de datos.

- CG6. Realizar un análisis crítico, evaluación y síntesis de ideas nuevas y complejas integrando en los parámetros normativos vigentes, criterios que permitan abordar nuevos fenómenos tecnológicos que requieran un diseño basado en privacidad/protección de datos.

- CG7. Ser capaces de fomentar, en contextos académicos y profesionales, el avance tecnológico, social o cultural dentro de una sociedad basada en el conocimiento, integrando el respeto al derecho fundamental a la protección de datos en el desarrollo de las tecnologías de la información y las comunicaciones.

- CG9. Desarrollar la autonomía suficiente para participar en proyectos de investigación y colaboraciones científicas o tecnológicas dentro su ámbito temático, en contextos interdisciplinares y, en su caso, con una alta componente de transferencia del conocimiento.

Competencias específicas

- CE11. Capacidad para comprender la importacia de la negociación, los hábitos de trabajo efectivos, el liderazgo y las habilidades de comunicación en entornos de gobierno corporativo y en particular en entornos de desarrollo de software.

- CE12. Capacidad para diseñar, desarrollar, seleccionar o evaluar aplicaciones y sistemas informáticos, asegurando su fiabilidad, seguridad y calidad, conforme a principios éticos y a la legislación y normativa vigente.

- CE18. Conocer los distintos estándares de seguidad existentes en el mercado.

Competencias transversales

- CT1. Analizar de forma reflexiva y crítica las cuestiones más relevantes de la sociedad actual para una toma de decisiones coherente.

- CT3. Aplicar los conocimientos y capacidades aportados por los estudios a casos reales y en un entorno de grupos de trabajo en empresas u organizaciones.

- CT4. Adquirir la capacidad de trabajo independiente, impulsando la organización y favoreciendo el aprendizaje autónomo.

Contenidos

Tema 1. Conceptos básicos de informática y seguridad informática

Introducción y objetivos

Definiciones básicas de informática

Sistemas de información en la empresa

Definiciones básicas de seguridad de la información

Nociones básicas sobre criptografía

La relevancia de la seguridad informática

Referencias bibliográficas

Tema 2. Infraestructura informática

Introducción y objetivos

Componentes físicos de un ordenador

Seguridad física

Principios de las redes de comunicaciones

Seguridad perimetral y en red

Referencias bibliográficas

Tema 3. Software

Introducción y objetivos

Elementos de software

Sistemas operativos

Aplicaciones software

Desarrollo software

Referencias bibliográficas

Tema 4. Nuevos horizontes tecnológicos

Introducción y objetivos

Cloud computing

Smartphones

RFID

Domótica e internet de las cosas

Blockchain

Referencias bibliográficas

Tema 5. Bases de datos

Introducción y objetivos

Concepto de base de datos

Sistema de gestión de la base de datos (SGBD)

Seguridad en bases de datos

Referencias bibliográficas

Tema 6. Seguridad en las TIC

Introducción y objetivos

Arquitectura empresarial y defensa en profundidad

Seguridad del tratamiento de datos personales: amenazas y riesgos

Privacidad por diseño y la evaluación de impacto en la protección de datos personales

Metodologías de análisis y gestión de riesgos según ISO 31000:2018

Estándares ISO/IEC y familia de normas ISO 27000

Certificaciones y recursos profesionales

Referencias bibliográficas

Metodología

Las actividades formativas de la asignatura se han elaborado con el objetivo de adaptar el proceso de aprendizaje a las diferentes capacidades, necesidades e intereses de los alumnos.

Las actividades formativas de esta asignatura son las siguientes:

- Trabajos. Se trata de actividades de diferentes tipos: reflexión, análisis de casos, prácticas, etc.

- Participación en eventos. Son eventos programados todas las semanas del cuatrimestre: sesiones presenciales virtuales, foros de debate, test.

En la programación semanal puedes consultar cuáles son las actividades concretas que tienes que realizar en esta asignatura.

Estas actividades formativas prácticas se completan, por supuesto, con estas otras:

- Estudio personal

- Tutorías. Las tutorías se pueden articular a través de diversas herramientas y medios. Durante el desarrollo de la asignatura, el profesor programa tutorías en días concretos para la resolución de dudas de índole estrictamente académico a través de las denominadas “sesiones de consultas”. Como complemento de estas sesiones se dispone también del foro “Pregúntale al profesor de la asignatura” a través del cual se articulan algunas preguntas de alumnos y las correspondientes respuestas en el que se tratan aspectos generales de la asignatura. Por la propia naturaleza de los medios de comunicación empleados, no existen horarios a los que deba ajustarse el alumno.

- Examen final presencial u online

Las horas de dedicación a cada actividad se detallan en la siguiente tabla:

ACTIVIDADES FORMATIVAS |

HORAS |

| Sesiones Presenciales Virtuales | 26 |

| Estudio Personal de material básico | 49 |

| Lectura de material complementario | 28 |

| Realización de los casos prácticos | 39 |

| Autoevaluación exámenes | 13 |

| Tutoría individual y grupal | 8 |

| Trabajo colaborativo, foro, chat, debates | 17 |

| Desarrollo del Trabajo de Fin de Máster | - |

| Evaluación Final | - |

Total |

180 |

Bibliografía

Bibliografía básica

Una parte del conenido de esta asignaturaha sido elaborado por el profesor Mario Piattini. Para su confección el docente ha utilizado parte de los manuales Fundamentos y modelos de las bases de datos 2ªed, De Miguel, A. y Piattini, M. 1999, Ra-Ma, Madrid y Tecnología y diseño de bases de datos, Piattini, M., Marcos, E., Calero, C. y Vela, B. 2006, Ra-Ma, Madrid.

Cervantes, J. y Fuentes, MC. (2012). Taxonomía de los modelos y metodologías de desarrollo de software más utilizados. UDAL, 52, 37-47. México. Recuperado de http://biblat.unam.mx/

NIST. (2015). DRAFT NIST Big Data Interoperability Framework: Volume 4, Security and Privacy National Institute of Standards and Technology. Recuperado de http://bigdatawg.nist.gov/

onsejo Superior de Administración Electrónica. (2012). Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información. Libro I: Método. Ministerio de Hacienda y Administraciones Públicas.

Bibliografía complementaria

AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS. Guía práctica para las evaluaciones de impacto en la protección de datos personales. Madrid: Agencia Española de protección de datos, 2018

AMUTIO GÓMEZ, Miguel Ángel. MAGERIT – versión 3.0. Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información. Libro I - Método. [En línea] Madrid, MINISTERIO DE HACIENDA Y ADMINISTRACIONES PÚBLICAS, 2012. Formato PDF 1,5MB. Disponible en: https://www.ccn-cert.cni.es/documentos-publicos/1789-magerit-libro-i-metodo/file.html

GIL, Elena. Big data, privacidad y protección de datos. [En línea] AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS, 2016. Formato PDF. Disponible en: https://www.aepd.es/sites/default/files/2019-10/big-data.pdf

GOOKIN, D. PCs for dummies. 13th edition. IDG Books.

Guía de privacidad desde el diseño. [En línea] AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS, 2019. Formato PDF, 1,1MB. Disponible en: https://www.aepd.es/sites/default/files/2019-11/guia-privacidad-desde-diseno.pdf

Guía para el uso de las cookies. [En línea] AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS, 2019. Formato PDF, 4,3MB. Disponible en: https://www.aepd.es/sites/default/files/2019-12/guia-cookies_1.pdf

Introducción a las tecnologías 5G y sus riesgos para la privacidad. [En línea] AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS, 2020. Formato PDF, 1MB. Disponible en: https://www.aepd.es/sites/default/files/2020-06/nota-tecnica-privacidad-5g.pdf

Lindig, B. M. (2010). ¿Qué hay detrás de las computadoras? México: Instituto Politécnico Nacional. Recuperado de http://www.ebrary.com

Marco para la mejora de la seguridad cibernética en infraestructuras críticas. Versión 1.1. [En línea] NIST (Instituto Nacional de Estándares y Tecnología), 2018. Formato PDF 1,2MB. Disponible en: https://www.nist.gov/system/files/documents/2018/12/10/frameworkesmellrev_20181102mn_clean.pdf

NIST. «NIST. Big Data Interoperability Framework. Security and Privacy». NIST Special Publication 1500-4r2, [en línea]. 2015, vol, 4. Disponible en:http://bigdatawg.nist.gov/

Orientaciones para prestadores de servicios de Cloud Computing. [En línea] AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS, 2018. Formato PDF, 370KB. Disponible en: https://www.aepd.es/sites/default/files/2019-09/guia-cloud-prestadores.pdf

PRIETO, E. A. LLORIS, R. A. y TORRES, C. J. C. Introducción a la informática. Madrid: McGraw-Hill España.

Privacidad y seguridad en Internet. [En línea] AGENCIA ESPAÑOLA DE PROTECCIÓN DE DATOS, 2019. Formato PDF, 7,9 MB. Disponible en: https://www.aepd.es/sites/default/files/2019-09/guia-privacidad-y-seguridad-en-internet.pdf

SOMMERVILLE, I. Procesos del software. Ingeniería del software. Madrid: Pearson Educación, 2005.

TANENBAUM, AS. Sistemas operativos modernos. México: Pearson Educación, 2009.

Evaluación y calificación

El sistema de calificación se basa en la siguiente escala numérica:

0 - 4, 9 |

Suspenso |

(SS) |

5,0 - 6,9 |

Aprobado |

(AP) |

7,0 - 8,9 |

Notable |

(NT) |

9,0 - 10 |

Sobresaliente |

(SB) |

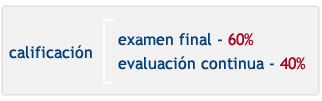

La calificación se compone de dos partes principales:

El examen se realiza al final del cuatrimestre y es de carácter PRESENCIAL U ONLINE y OBLIGATORIO. Supone el 60% de la calificación final y para que la nota obtenida en este examen se sume a la nota final, es obligatorio APROBARLO.

La evaluación continua supone el 40 % de la calificación final. Este 40% de la nota final se compone de las calificaciones obtenidas en las diferentes actividades formativas llevadas a cabo durante el cuatrimestre.

Ten en cuenta que la suma de las puntuaciones de las actividades de la evaluación continua es de 15 puntos. Así, puedes hacer las que prefieras hasta conseguir un máximo de 4 puntos (que es la calificación máxima que se puede obtener en la evaluación continua). En la programación semanal de la asignatura, se detalla la calificación máxima de cada actividad o evento concreto puntuables.

SISTEMA DE EVALUACIÓN |

PONDERACIÓN |

PONDERACIÓN |

Participación en foros y otros medios participativos |

5 |

25 |

Realización de trabajos, proyectos y casos |

10 |

30 |

Lecturas complementarias |

5 |

25 |

Prueba de evaluación final |

60 |

60 |

Si quieres presentarte solo al examen final, tendrás que obtener una calificación de 5 puntos sobre 6 para aprobar la asignatura.

Profesorado

Jesús Gil Ruiz

Formación: Doctorando en Ciencias de la computacion por UNIR,Ingeniero Superior Industrial, Ingeniero Civil e Ingeniero en Organización y producción Industrial por la Universidad de Cádiz, Master executive MBA por el EAE Business School, Executive Program en Inteligencia Artificial aplicada a la dirección estrategica por el MIT y Executive Program en Business Analytics por la Universidad de Pensilvania.

Experiencia: Gerente de proyectos con más de 15 años de experiencia en proyectos internacionales. Amplia experiencia en los proyectos más punteros (petróleo y gas, líneas y subestaciones, proyectos fotovoltaicos, eólicos, solares térmicos y energía fósiles...). Habiendo trabajado como profesor de Data Science en Neoland, y siendo actualmente Investigador de Doctorado en UNIR en la linea de investigación de Inteligencia artificial aplicada a la dirección de proyectos.

Líneas de investigación: Actualmente preparando la publicación: "Estado actual de la inteligencia artificial en la dirección de proyectos". Linea de investigación se titula: Inteligencia artificial aplicada a la dirección de proyectos.

Orientaciones para el estudio

Obviamente, al tratarse de formación online puedes organizar tu tiempo de estudio como desees, siempre y cuando vayas cumpliendo las fechas de entrega de actividades, trabajos y exámenes. Nosotros, para ayudarte, te proponemos los siguientes pasos:

- Desde el Campus virtual podrás acceder al aula virtual de cada asignatura en la que estés matriculado y, además, al aula virtual del Curso de introducción al campus virtual. Aquí podrás consultar la documentación disponible sobre cómo se utilizan las herramientas del aula virtual y sobre cómo se organiza una asignatura en la UNIR y también podrás organizar tu plan de trabajo personal con tu profesor-tutor.

- Observa la programación semanal. Allí te indicamos qué parte del temario debes trabajar cada semana.

- Ya sabes qué trabajo tienes que hacer durante la semana. Accede ahora a la sección Temas del aula virtual. Allí encontrarás el material teórico y práctico del tema correspondiente a esa semana.

- Comienza con la lectura de las Ideas clave del tema. Este resumen te ayudará a hacerte una idea del contenido más importante del tema y de cuáles son los aspectos fundamentales en los que te tendrás que fijar al estudiar el material básico. Lee siempre el primer apartado, ¿Cómo estudiar este tema?, porque allí te especificamos qué material tienes que estudiar. Consulta, además, las secciones del tema que contienen material complementario (Lo + recomendado y + Información).

- Dedica tiempo al trabajo práctico (sección Actividades y Test). En la programación semanal te detallamos cuáles son las actividades correspondientes a cada semana y qué calificación máxima puedes obtener con cada una de ellas.

- Te recomendamos que participes en los eventos del curso (sesiones presenciales virtuales, foros de debate…). Para conocer la fecha concreta de celebración de los eventos debes consultar las herramientas de comunicación del aula vitual. Tu profesor y tu profesor-tutor te informarán de las novedades de la asignatura.

Recuerda que en el aula virtual del Curso de introducción al campus virtual puedes consultar el funcionamiento de las distintas herramientas del aula virtual: Correo, Foro, Sesiones presenciales virtuales, Envío de actividades, etc.

|

Ten en cuenta estos consejos…

|