Última revisión realizada: 27/06/2023

Denominación de la asignatura |

Los Deberes de Secreto y Seguridad |

| Grado al que pertenece |

Máster Universitario en Protección de Datos |

| Créditos ECTS |

6 |

| Curso y cuatrimestre en el que se imparte |

Primer cuatrimestre |

| Carácter de la asignatura | Obligatoria |

Presentación

Los deberes de secreto y seguridad constituyen un instrumento básico para la garantía del derecho fundamental a la protección de datos. En tanto que las obligaciones que se imponen al responsable y al conjunto de la organización comportan la adopción de estrategias de cumplimiento cuyo componente fundamental incluye elementos de índole organizativa y tecnológica.

La dupla secreto-seguridad implica la adopción de decisiones estratégicas mediante un ciclo virtuoso de retroalimentación que va desde el análisis a la retroalimentación. Se trata del llamado enfoque PDCA (Plan, Do, Check, Act) cuyas bases se sentarán con el aprendizaje planificado en esta asignatura.

La adopción de medidas de seguridad en el ordenamiento español presenta la particularidad de que en lugar de constituir un deber de carácter general, cuyo cumplimiento se base en estándares técnicos, se perfila como una «seguridad regulada». Los niveles, objetivos y medidas concretas se integran en el Título VIII del Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el Reglamento de desarrollo de la Ley Orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal. Por tanto, la juridización de la seguridad exige una evaluación y un soporte jurídico en esta materia.

Para ello, el estudiante abordará la naturaleza de ambas obligaciones a fin de entender su sentido, significado profundo y los objetivos que deben ser alcanzados. Asimismo, aprenderá cómo establecer el nivel de seguridad de un determinado sistema de información y desarrollar el análisis necesario para implantar las medidas exigibles y documentar la seguridad.

Competencias

Competencias generales

- CG1. Integrar la normativa específica en materia de Protección de Datos, en el conjunto del Ordenamiento Jurídico para adoptar soluciones sectoriales válidas.

- CG2.Abordar procesos de implementación del cumplimiento de la legislación vigente en materia de Protección de Datos.

- CG3.Ser capaz de integrarse en equipos de trabajo con profesionales de distintos perfiles y en particular los relativos a la seguridad informática y áreas afines, y de ofrecer soluciones de cumplimiento normativo útiles desde el punto de vista de la protección de datos.

- CG4.Ser capaz de evaluar las necesidades sectoriales de protección de datos interpretando de modo sistemático las necesidades del negocio.

- CG6.Realizar un análisis crítico, evaluación y síntesis de ideas nuevas y complejas integrando en los parámetros normativos vigentes, criterios que permitan abordar nuevos fenómenos tecnológicos que requieran un diseño basado en privacidad/protección de datos.

- CG7. Ser capaces de fomentar, en contextos académicos y profesionales, el avance tecnológico, social o cultural dentro de una sociedad basada en el conocimiento, integrando el respeto al derecho fundamental a la protección de datos en el desarrollo de las tecnologías de la información y las comunicaciones.

- CG9.Desarrollar la autonomía suficiente para participar en proyectos de investigación y colaboraciones científicas o tecnológicas dentro su ámbito temático, en contextos interdisciplinares y, en su caso, con una alta componente de transferencia del conocimiento.

- CG10.Asumir la responsabilidad de su propio desarrollo profesional y de su especialización en uno o más campos de estudio sectorial, integrando conocimientos de áreas relacionadas con las tecnologías de la información y las comunicaciones.

Competencias específicas

- CE1.Adquirir una comprensión detallada y fundamentada de los aspectos teóricos y prácticos y de la metodología de trabajo en el ámbito de la protección de datos personales.

- CE2. Ser capaces de insertarse en entornos de trabajo multidisciplinar con profesionales de otras áreas de especialización ya sea jurídica, gestión y administración de empresa, tecnologías de la información, publicidad y marketing o cualesquiera otras afectadas por su tarea.

- CE3.Conocer los distintos modelos de regulación de la privacidad en las distintas áreas regionales (Europa, América, Asia-Pacífico) y establecer condiciones para el tratamiento de datos personales en cada una de ellas.

- CE4. Conocer los distintos modos de tutela judicial y administrativa del derecho fundamental a la protección de datos y asesorar en el desarrollo de procedimientos sancionadores.

- CE5. Ser capaz de definir sus funciones y competencias cuando se inserte en el marco de una organización como delegado de protección de datos o responsable de seguridad, y dimensionar sus tareas cuando actúe como proveedor externo de estos servicios.

- CE6.Ser capaz de definir el ámbito de aplicación de la legislación vigente, identificar ficheros, tratamientos y flujos de información sujetos a la misma y diseñar proyectos de adecuación.

- CE7.Ser capaz de evaluar la proporcionalidad, legalidad y viabilidad de los tratamientos de datos personales conforme a la legalidad vigente.

- CE8.Ser capaz de diseñar procesos de recogida y tratamiento de datos personales en cualquier circunstancia (entrevista, formulario, formulario online, o proveniente de terceros), y en particular en aquellos casos sometidos a obligaciones específicas en materia de consentimiento y/o verificaciones de edad o identidad.

- CE9.Ser capaz de implementar sistemas de atención y monitorización para el ejercicio de los derechos del interesado.

- CE10.Ser capaz de evaluar prestaciones de servicios con acceso a datos personales y redactar contratos de “encargado del tratamiento” así como de elaborar el pliego de condiciones técnicas para contratos de externalización de servicios que comporten un tratamiento de datos personales que cumpla los estándares y normativas vigentes.

- CE11.Capacidad para comprender la importancia de la negociación, los hábitos de trabajo efectivos, el liderazgo y las habilidades de comunicación en entornos de gobierno corporativo y en particular en entornos de desarrollo de software.

- CE12.Capacidad para diseñar, desarrollar, seleccionar o evaluar aplicaciones y sistemas informáticos, asegurando su fiabilidad, seguridad y calidad, conforme a principios éticos y a la legislación y normativa vigente.

- CE13.Capacidad para planificar, concebir, desplegar y dirigir proyectos de implementación del cumplimiento de la normativa sobre protección de datos liderando su puesta en marcha y su mejora continua y valorando su impacto económico y social.

- CE14.Capacidad para aplicar metodologías de “privacy by design” y "privacy impact Assessment” en el desarrollo e implementación de proyectos de cumplimiento de la legislación vigente en materia de protección de datos de carácter personal.

- CE15.Capacidad para evaluar la seguridad exigible en el tratamiento de datos personales con identificación de los niveles y toma de decisiones sobre su desarrollo e implementación.

- CE16.Capacidad para elaborar el pliego de condiciones técnicas de una instalación informática que cumpla los estándares y normativas vigentes sobre protección de datos de carácter personal y/o del Esquema Nacional de Seguridad.

- CE17.Capacidad para planificar, concebir, desplegar y dirigir proyectos de auditoria de seguridad conforme a la legislación vigente sobre protección de datos de carácter personal y en su caso conforme al Esquema Nacional de Seguridad.

- CE18.Conocer los distintos estándares de seguridad existentes en el mercado.

- CE19.Capacidad para comprender el entorno de una organización y sus necesidades en el ámbito de las tecnologías de la información y las comunicaciones desde el punto de vista jurídico, informático y de gestión.

- CE20.Ser capaz de aplicar sectorialmente el derecho fundamental a la protección de datos en cada ámbito de gestión.

- CE21.Informar y asesorar al responsable o al encargado del tratamiento de las obligaciones que les incumben y documentar esta actividad.

- CE22.Ser capaz de supervisar la implementación y aplicación de las políticas del responsable o del encargado del tratamiento en materia de protección de datos personales, incluida la asignación de responsabilidades, la formación del personal que participa en las operaciones de tratamiento, y las auditorías correspondientes

- CE23.Capacidad para comprender y aplicar los principios de la evaluación de riesgos y aplicarlos correctamente en la elaboración y ejecución de planes de actuación.

Competencias transversales

- CT1. Analizar de forma reflexiva y crítica las cuestiones más relevantes de la sociedad actual para una toma de decisiones coherente.

- CT2. Identificar las nuevas tecnologías como herramientas didácticas para el intercambio comunicacional en el desarrollo de procesos de indagación y de aprendizaje grupal.

- CT3. Aplicar los conocimientos y capacidades aportados por los estudios a casos reales y en un entorno de grupos de trabajo en empresas u organizaciones.

- CT4. Adquirir la capacidad de trabajo independiente, impulsando la organización y favoreciendo el aprendizaje autónomo.

Contenidos

Tema 1. La naturaleza del deber de confidencialidad y seguridad como garantía del derecho fundamental a la protección de datos

El deber de confidencialidad

El deber de seguridad

Tema 2. Seguridad del tratamiento

Medidas de seguridad

Aspectos generales de las medidas de seguridad

Tipos de datos personales

Medidas de seguridad susceptibles de aplicación a datos personales básicos

Medidas de seguridad susceptibles de aplicación a datos personales relativos, entre otros, a condenas e infracciones penales

Medidas de seguridad susceptibles de aplicación a categorías especiales de datos personales

Tema 3. El análisis de riesgos como elemento nuclear en materia de seguridad al amparo de la nueva normativa en materia de seguridad

Análisis de riesgo

Registro de las actividades de tratamiento

Tema 4. Gestión y ejecución de proyectos en materia de seguridad

El rol de la seguridad en el gobierno y la gestión de las organizaciones

Roles y perfiles funcionales en materia de seguridad

Gestión y ejecución de proyectos en materia de seguridad

Tema 5. El valor de la seguridad en las organizaciones

Los objetivos de seguridad: confidencialidad, integridad y trazabilidad

Tipos de medidas: organizativas y técnicas

Integración de las PIA en el proceso de diseño de la seguridad

Tema 6. La seguridad de las administraciones en el Esquema Nacional de Seguridad

Contexto legal: de la Ley 11/2007 al RD 3/2010

La seguridad en las Administraciones

Ámbito de aplicación

Objetivos del ENS

Elementos principales

Principios básicos del ENS

Requisitos mínimos

Tema 7. El cloud computing y la normativa en materia de protección de datos personales

¿Qué es el cloud computing?

Tipos de cloud computing

Modalidades de servicio cloud

¿Por qué la normativa en materia de protección de datos personales afecta al cloud computing?

Riesgos del cloud computing ante la normativa en materia de protección de datos personales

Metodología

Las actividades formativas de la asignatura se han elaborado con el objetivo de adaptar el proceso de aprendizaje a las diferentes capacidades, necesidades e intereses de los alumnos.

Las actividades formativas de esta asignatura son las siguientes:

- Trabajos. Se trata de actividades de diferentes tipos: reflexión, análisis de casos, prácticas, etc.

- Participación en eventos. Son eventos programados todas las semanas del cuatrimestre: sesiones presenciales virtuales, foros de debate, test.

En la programación semanal puedes consultar cuáles son las actividades concretas que tienes que realizar en esta asignatura.

Estas actividades formativas prácticas se completan, por supuesto, con estas otras:

- Estudio personal

- Tutorías. Las tutorías se pueden articular a través de diversas herramientas y medios. Durante el desarrollo de la asignatura, el profesor programa tutorías en días concretos para la resolución de dudas de índole estrictamente académico a través de las denominadas “sesiones de consultas”. Como complemento de estas sesiones se dispone también del foro “Pregúntale al profesor de la asignatura” a través del cual se articulan algunas preguntas de alumnos y las correspondientes respuestas en el que se tratan aspectos generales de la asignatura. Por la propia naturaleza de los medios de comunicación empleados, no existen horarios a los que deba ajustarse el alumno.

- Examen final presencial u online

Las horas de dedicación a cada actividad se detallan en la siguiente tabla:

ACTIVIDADES FORMATIVAS |

HORAS |

| Sesiones Presenciales Virtuales | 26 |

| Estudio Personal de material básico | 49 |

| Lectura y análisis de material complementario | 28 |

| Casos prácticos | 39 |

| Test de autoevaluación y prueba final | 13 |

| Tutorías | 8 |

| Foros y debates (trabajo colaborativo) | 17 |

Total |

180 |

Bibliografía

Bibliografía básica

Los textos necesarios para el estudio de la asignatura han sido elaborados por UNIR y están disponibles en formato digital para consulta, descarga e impresión en el aula virtual.

Bibliografía complementaria

ALDUDO, P. «Seguridad y protección de datos: el análisis de riesgo y la evaluación de impacto». I+S: Revista de la sociedad española de informática y salud [en línea]. 2018, núm. 128, pp. 70. Disponible en: https://seis.es/revista-no-128/

CERPA, J. J. (20 de septiembre de 2009). LOPD. Copias de respaldo y restauración (I). Recuperado de http://jcerpa.blogspot.com.es/2009/09/lopd-copias-de-respaldo-y-restauracion.html

CERPA, J. J. (3 de octubre de 2009). LOPD. Copias de respaldo y restauración (II). Recuperado de http://jcerpa.blogspot.com.es/2009/09/lopd-copias-de-respaldo-y-restauracion_27.html

DAVARA, A. «Reglamento Europeo sobre protección de datos».Revista Actualidad administrativa. 2016, 7-8 y 15-30.

FERNÁNDEZ, A. y LLORENS, F. (2011). Gobierno de las TI para universidades. Recuperado de

http://www.gti4u.es/pdf/gobierno-de-las-ti-para-universidades-imprimible.pdf

GARCÍA, M. C. «La protección de los datos personales frente a su tratamiento “on line” por motores de búsqueda: el derecho al olvido digital», 107-135. En Valls Prieto, J. (Coord.), Retos jurídicos por la sociedad digital. Cizur Menor (Navarra): Ed. Aranzadi, 2018.

GARRÓS, I. «El principio de transparencia y el derecho a la protección de datos personales: comentarios a propósito del Reglamento sobre protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos». Revista Actualidad administrativa. 2018, núm. 2, 17-42.

HERAS, R. «RGPD: Evaluaciones de impacto». I+S: Revista de la Sociedad Española de Informática y Salud. 2018, núm. 127, 24-27.

Instituto Nacional de Tecnologías de la Comunicación (INTECO), (julio, 2008). Estudio sobre el grado de adaptación de las Pequeñas y Medianas Empresas españolas a la Ley Orgánica de Protección de Datos (LOPD) y el nuevo Reglamento de Desarrollo (RDLOPD). Recuperado de

https://www.incibe.es/CERT/guias_estudios/Estudios/estudio_lopd_pymes

MIRALLES, R. (2010). Cloud computing y protección de datos. IDP. Revista de Internet, Derecho y Política, 11, 14-23. Recuperado de

http://www.redalyc.org/articulo.oa?id=78817024007

OROZ, L. «Aproximación a la obligación de la protección de datos desde el diseño y por defecto». Actualidad administrativa. 2018, núm. 1, 1-15.

SIERRA, E. M. El delegado de protección de datos en la industria 4.0: funciones, competencias y las garantías esenciales de su estatuto jurídico. Revista internacional y comparada de relaciones laborales y Derecho del empleo. 2018, núm. 6(1), 236-260.

SIMÓN, P. & BACARÍA , J. Las funciones del delegado de protección de datos en los distintos sectores de actividad. BOSCH Wolters Kluwer, 2020.

Evaluación y calificación

El sistema de calificación se basa en la siguiente escala numérica:

0 - 4, 9 |

Suspenso |

(SS) |

5,0 - 6,9 |

Aprobado |

(AP) |

7,0 - 8,9 |

Notable |

(NT) |

9,0 - 10 |

Sobresaliente |

(SB) |

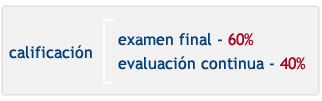

La calificación se compone de dos partes principales:

El examen se realiza al final del cuatrimestre y es de carácter PRESENCIAL U ONLINE y OBLIGATORIO.. Supone el 60% de la calificación final y para que la nota obtenida en este examen se sume a la nota final, es obligatorio APROBARLO.

La evaluación continua supone el 40% de la calificación final. Este 40% de la nota final se compone de las calificaciones obtenidas en las diferentes actividades formativas llevadas a cabo durante el cuatrimestre.

Ten en cuenta que la suma de las puntuaciones de las actividades de la evaluación continua es de 15 puntos. Así, puedes hacer las que prefieras hasta conseguir un máximo de 4 puntos (que es la calificación máxima que se puede obtener en la evaluación continua). En la programación semanal de la asignatura, se detalla la calificación máxima de cada actividad o evento concreto puntuables.

SISTEMA DE EVALUACIÓN |

PONDERACIÓN |

PONDERACIÓN |

Participación del estudiante |

5 % |

25 % |

Trabajos, proyectos y casos |

10 % |

30 % |

Test de evaluación |

5 % |

25 % |

Examen final |

60 % |

60 % |

Si quieres presentarte solo al examen final, tendrás que obtener una calificación de 5 puntos sobre 6 para aprobar la asignatura.

Profesorado

Victor Cazurro Barahona

Formación: Es Doctor en Derecho con Mención Europea por la Universidad de Valladolid. Diplomado en la Escuela de Práctica Jurídica de la misma universidad.

Experiencia: Experiencia docente desde 2005 como Profesor de Derecho Constitucional (en los Grados de Derecho, ADE y Criminología), de Derecho de la Información y de Prácticas de Iniciación Profesional en Derecho. Docente en materia de datos personales para el INAP. Ha participado en diversos Programas Europeos de Movilidad y realizado varias estancias internacionales de investigación (Italia). Abogado en ejercicio desde 2004, especializado en Derecho de la Información y Protección de Datos Personales .

Líneas de investigación: El principio de calidad y la seguridad en materia de Protección de datos personales. Los códigos de conducta en materia de Protección de datos personales. E-learning y el proceso de enseñanza-aprendizaje online en el Derecho.

Orientaciones para el estudio

Obviamente, al tratarse de formación online puedes organizar tu tiempo de estudio como desees, siempre y cuando vayas cumpliendo las fechas de entrega de actividades, trabajos y exámenes. Nosotros, para ayudarte, te proponemos los siguientes pasos:

- Desde el Campus virtual podrás acceder al aula virtual de cada asignatura en la que estés matriculado y, además, al aula virtual del Curso de introducción al campus virtual. Aquí podrás consultar la documentación disponible sobre cómo se utilizan las herramientas del aula virtual y sobre cómo se organiza una asignatura en la UNIR y también podrás organizar tu plan de trabajo personal con tu profesor-tutor.

- Observa la programación semanal. Allí te indicamos qué parte del temario debes trabajar cada semana.

- Ya sabes qué trabajo tienes que hacer durante la semana. Accede ahora a la sección Temas del aula virtual. Allí encontrarás el material teórico y práctico del tema correspondiente a esa semana.

- Comienza con la lectura de las Ideas clave del tema. Este resumen te ayudará a hacerte una idea del contenido más importante del tema y de cuáles son los aspectos fundamentales en los que te tendrás que fijar al estudiar el material básico. Lee siempre el primer apartado, ¿Cómo estudiar este tema?, porque allí te especificamos qué material tienes que estudiar. Consulta, además, las secciones del tema que contienen material complementario (Lo + recomendado y + Información).

- Dedica tiempo al trabajo práctico (sección Actividades y Test). En la programación semanal te detallamos cuáles son las actividades correspondientes a cada semana y qué calificación máxima puedes obtener con cada una de ellas.

- Te recomendamos que participes en los eventos del curso (sesiones presenciales virtuales, foros de debate…). Para conocer la fecha concreta de celebración de los eventos debes consultar las herramientas de comunicación del aula vitual. Tu profesor y tu profesor-tutor te informarán de las novedades de la asignatura.

Recuerda que en el aula virtual del Curso de introducción al campus virtual puedes consultar el funcionamiento de las distintas herramientas del aula virtual: Correo, Foro, Sesiones presenciales virtuales, Envío de actividades, etc.

|

Ten en cuenta estos consejos…

|